在 macOS 上用 Wireshark 和 Pktap 精准定位进程网络流量

Wireshark 4.6.0 版本为 macOS 带来了原生 Pktap 元数据支持,本文将介绍如何利用该功能将网络数据包与具体的进程 ID 和名称关联起来,极大提升调试效率。

对于在 macOS 平台上进行网络分析和故障排查的工程师来说,确定哪个进程产生了特定的网络流量一直是个棘手的难题。我们常常看到大量的网络连接,却无法直观地将它们与某个具体的应用程序或后台服务对应起来。传统的工具虽然能捕获流量,但在“归属”问题上总是显得力不从心。幸运的是,随着 Wireshark 4.6.0 版本的发布,这一困境得到了极大的改善。新版本原生支持解析 macOS 的 Pktap (Packet Tap) 元数据,使得我们可以直接在 Wireshark 的图形界面中看到每个数据包对应的进程 ID (PID) 和进程名称。

Pktap:macOS 的网络流量元数据利器

Pktap 是一个在 macOS 中存在的伪网络接口(pseudo-interface)。当通过这个接口进行抓包时,系统不仅会捕获标准的网络数据包,还会在每个数据包上附加一个额外的元数据头。这个头信息中包含了丰富的上下文信息,其中对我们最有价值的就是发出或接收该数据包的进程信息。

在 Wireshark 4.6.0 之前,虽然 tcpdump 已经可以利用 pktap 接口将这些元数据记录到 .pcapng 文件中,但 Wireshark 并不能很好地解析和展示它们。开发者需要借助额外的脚本或工具才能艰难地将数据包与进程关联起来。现在,这一过程被完全简化了。Wireshark 可以自动识别并以清晰、可读的方式展示这些来自 Pktap 的元数据,为网络调试带来了前所未有的便利。

实战指南:如何捕获并分析进程级流量

要利用这一新特性,你不需要复杂的配置,只需要结合使用系统自带的 tcpdump 命令和最新版的 Wireshark。

第一步:使用 tcpdump 和 pktap 接口抓包

首先,打开你的终端(Terminal),使用 sudo 权限执行 tcpdump 命令。关键在于使用 -i 参数指定 pktap 接口。你还可以将其与具体的物理接口(如 en0 代表以太网,en1 代表 Wi-Fi)结合,以只关注特定网络链路上的流量。

一个典型的抓包命令如下:

sudo tcpdump -i pktap,en0 -w ~/Desktop/capture.pcapng

让我们分解一下这个命令:

sudo: 抓取网络包需要管理员权限。-i pktap,en0: 这是命令的核心。它告诉tcpdump同时监听pktap伪接口和en0物理接口。pktap负责提供进程元数据,en0则是实际的网络流量来源。如果你不确定具体的接口名称,可以使用all关键字(如pktap,all)来捕获所有接口的流量。-w ~/Desktop/capture.pcapng: 将捕获的数据包以.pcapng格式保存到桌面。使用.pcapng格式至关重要,因为传统的.pcap格式不支持存储 Pktap 提供的额外元数据。

执行命令后,tcpdump 将开始在后台默默记录网络活动。让它运行一段时间,同时可以操作你想要分析的应用程序。完成抓包后,按 Ctrl + C 停止 tcpdump。

第二步:在 Wireshark 中分析数据

现在,用 Wireshark (请确保版本 ≥ 4.6.0) 打开刚刚生成的 capture.pcapng 文件。

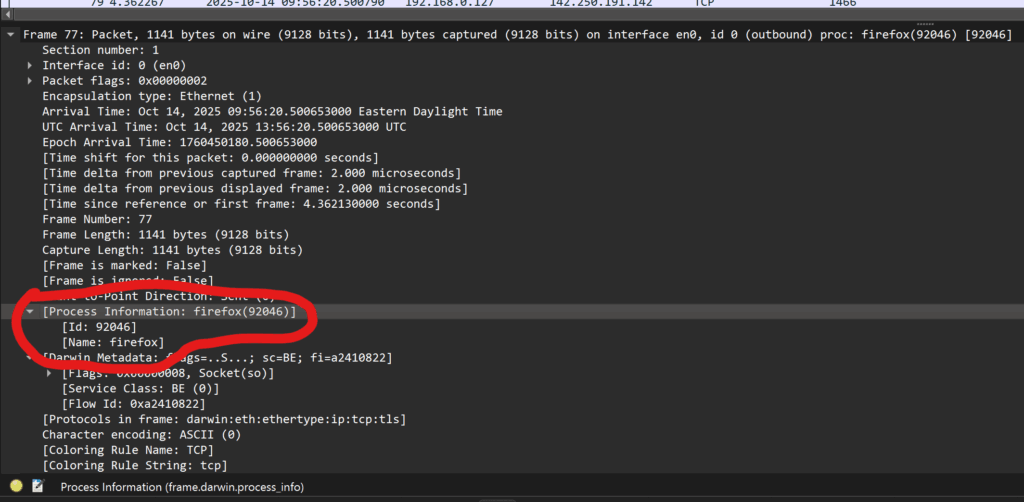

在数据包列表窗格中,你会看到熟悉的网络流量。随便选中一个数据包,然后将目光投向下面的“分组详情”窗格。展开“Frame”或“帧”层级,你会惊喜地发现一个新的子项:“Process Information”。

图片来源: nuxx.net

图片来源: nuxx.net

在这个区域,你可以清晰地看到:

- Process Name: 产生该数据包的进程名,例如

curl,firefox,com.apple.Safari.Networking。 - Process ID: 对应的进程 ID (PID)。

- Parent Process ID: 父进程的 ID (PPID)。

这一信息将网络层的抽象数据与应用层的实体完美地连接了起来。

高级技巧:基于进程信息进行过滤

Wireshark 强大的显示过滤器同样适用于这些新的元数据字段。你可以使用这些过滤器来快速隔离你感兴趣的特定进程的流量。

常用的过滤字段包括:

frame.darwin.process_info.pname: 进程名称frame.darwin.process_info.pid: 进程 ID

过滤示例:

-

只看特定应用的流量:如果你想查看所有由 Firefox 浏览器产生的流量,可以在过滤栏中输入:

frame.darwin.process_info.pname == "firefox" -

根据 PID 进行追踪:如果你在“活动监视器”中发现某个可疑的 PID(例如 92046),并想知道它在网络上做了什么,可以使用以下过滤器:

frame.darwin.process_info.pid == 92046

这些过滤器极大地简化了调试过程。无论是诊断某个应用为何连接异常,还是追踪后台未知进程的网络行为,现在都变得前所未有的简单和直接。

总结

Wireshark 对 macOS Pktap 元数据的原生支持,是网络工程和系统调试领域一个虽小但极其重要的进步。它通过将网络流量直接归因到具体的应用程序,填补了长期以来在 macOS 平台网络分析中的一个关键信息缺口。这项功能将工程师从繁琐的猜测和关联工作中解放出来,让他们能更专注于解决核心问题。如果你是一名需要在 macOS 上处理网络问题的开发者或系统管理员,升级到最新版的 Wireshark 并掌握 pktap 的使用方法,无疑会成为你工具箱中一项强大的新技能。